webshell客户端流量特征

- 概述:

- 1. 冰蝎

- 2. 中国菜刀

- 2011,2014版本

- 2016版本

- 3. Cknife

- 4. 蚁剑

- 5. 哥斯拉

webshell客户端 用于webshell后门和攻击者之间的通信程序,我们可以通过webshell客户端的流量来判断服务器上是否存在Webshell后门。

概述:

中国菜刀:流量特征比较明显,2011,2014版本中,流量中有的php代码,asp代码是明文形式,jsp代码有固定格式,容易被检测出来。2016版本隐蔽性增强,对php,asp代码增加了混淆,还对ASP代码进行了unicode编码

Cknife:Cknife流量的特征就是在body部分的参数值均为base64编码,将该部分进行base64解码后,其流量特征同中国菜刀一致

蚁剑:可以对流量进行加密、混淆。但是有些关键代码没有被加密,如:PHP中的ini_set;ASP中的OnError,response等

冰蝎:是一款动态二进制加密网站管理客户端。主要用于配合服务端shell的动态二进制加密通信,适用于WAF拦截回显等场景,客户端的流量无法检测。

哥斯拉:是基于流量、HTTP全加密的webshell工具。哥斯拉全部类型的shell 能绕过市面所有静态查杀;哥斯拉流量加密 能绕过市面全部流量waf。

注:以下图片较少,可以在webshell上设置代理,结合brupsuite抓包的方式进行流量的抓取,进行流量特征的比对

1. 冰蝎

是一款动态二进制加密网站管理客户端。主要用于配合服务端shell的动态二进制加密通信,适用于WAF拦截回显等场景,客户端的流量无法检测。

冰蝎3.0 取消动态密钥获取,目前很多waf等设备都做了冰蝎2.0的流量特征分析。所以3.0取消了动态密钥获取

冰蝎3.0新增了无动态密钥交互。只有在无动态密钥交互失败后,才会进入常规的密钥交互阶段。密钥生成可以看出,使用密码的md5结果的前16位

冰蝎3.0强特征

- content-type

- Accept&Cache-Control

- 内置16个ua头

- content-length请求长度

2. 中国菜刀

总结:流量特征比较明显,2011,2014版本中,流量中有的php代码,asp代码是明文形式,jsp代码有固定格式,容易被检测出来。2016版本隐蔽性增强,对php,asp代码增加了混淆,还对ASP代码进行了unicode编码

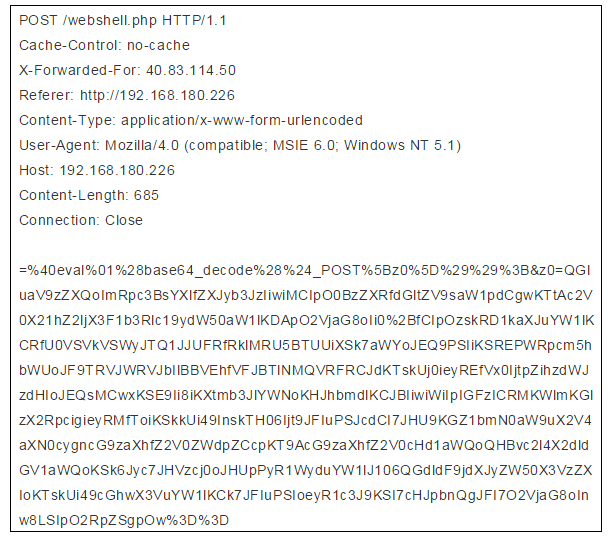

2011,2014版本

php流量特征

url解码:

php流量特征分析:

- eval执行php代码

- base64_decode($POST[z0]) ; 设置payload的编码方式

- &z0=… 是攻击载荷

上面这些关键代码没有被加密,容易被识别

jsp流量特征

流量的格式 i=A&z0=…

- i=A 指定操作

- &z0=GB2312 指定编码

ASP流量特征

- excute

- OnError ResumeNext

- Response.Write和Response.End是必有的,是来完善整个操作的

上述关键字没有被加密,通过流量中的这些关键代码,识别是ASP流量

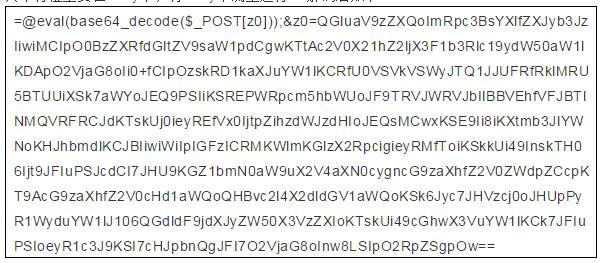

2016版本

在隐蔽性上进行了增强,流量中加入了混淆

php流量特征

@eval @ev"."al

“Ba”.“SE6”.“4_dEc”.“OdE” 这部分是将base64解码打断使用 . 来连接

JSP流量特征

i=A&z0=GB2312&Z1=&Z2=

- i=A 指定操作

- &z0=GB2312 指定编码

- z1,z2后面是payload

ASP流量特征

body中部分字符被Unicode编码替换混淆

3. Cknife

只要支持动态脚本的网站,都可以用中国菜刀进行管理

Cknife流量的特征就是在body部分的参数值均为base64编码,将该部分进行base64解码后,其流量特征同中国菜刀一致,所以不再另行展开分析

4. 蚁剑

可以对流量进行加密、混淆。但是有些关键代码没有被加密,如:PHP中的ini_set;ASP中的OnError,response等

蚁剑PHP类WebShell链接流量

对php中的某些代码没有加密,例如ini_set,set_time_limit。比较容易被识别

蚁剑ASP类WebShell

OnError ResumeNext,response等没有被加密,是明文的形式,比较容易识别

execute在蚁剑中被打断混淆了,变成了拼接形式Ex"&cHr(101)&"cute

蚁剑绕过特征流量

蚁剑混淆加密后还有一个比较明显的特征,即为参数名大多以“_0x…=”这种形式

5. 哥斯拉

是基于流量、HTTP全加密的webshell工具

哥斯拉全部类型的shell 能绕过市面所有静态查杀

哥斯拉流量加密 能绕过市面全部流量waf