漏洞概述

Confluence是一个专业的企业知识管理与协同软件,也可以用于构建企业wiki。使用简单,可以用于企业团队共享信息、文档协作、集体讨论,信息推送。

2022年6月3日,知道创宇404实验室通过创宇安全智脑监测到Atlassian Confluence官方发布公告称Confluence Server 和Data Center存在未授权远程代码执行漏洞,该漏洞由于Confluence将URL翻译成namespace,导致攻击者可以在URL路径中构造OGNL表达式,造成表达式注入,从而远程代码执行。该漏洞被分配编号:CVE-2022-26134。

漏洞等级

CVSS3:10.0 (严重)

影响版本

Confluence Server and Data Center >= 1.3.0

Confluence Server and Data Center < 7.4.17

Confluence Server and Data Center < 7.13.7

Confluence Server and Data Center < 7.14.3

Confluence Server and Data Center < 7.15.2

Confluence Server and Data Center < 7.16.4

Confluence Server and Data Center < 7.17.4

Confluence Server and Data Center < 7.18.1

漏洞状态

已发现在野利用,PoC已公开。

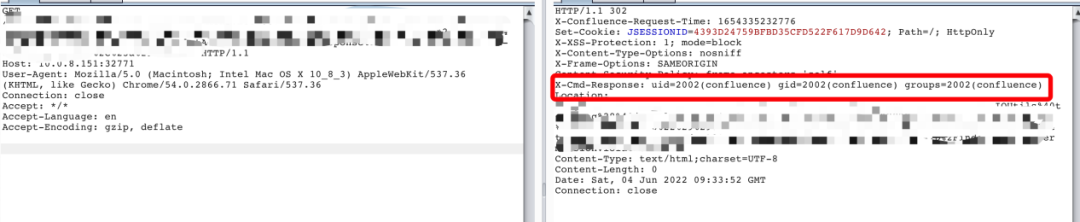

漏洞复现

漏洞攻击趋势

根据创宇安全智脑分析统计(时间范围:2022-06-04 00:00 - 2022-06-04 20:00),该漏洞自2022年6月4日凌晨1点官方释放补丁包之后,最早于凌晨4点便有少量攻击者开始利用该漏洞,至下午16点形成日内攻击顶峰,攻击量呈稳步上升之势。

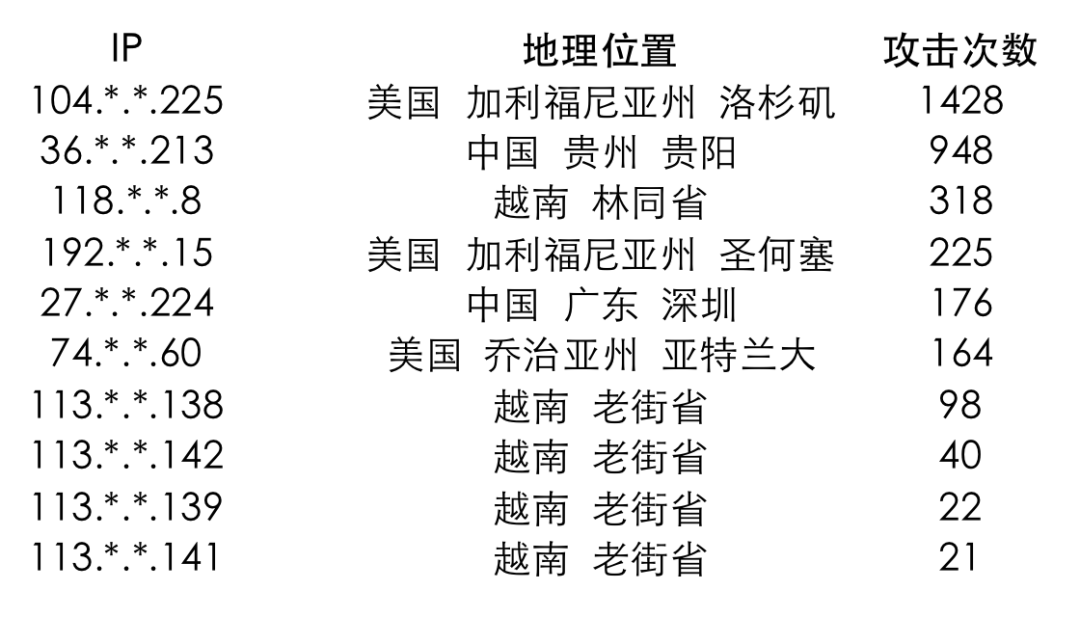

近24小时数据显示,攻击主要来自于美国和越南地区。24小时 TOP10数据如下:

检查修复建议

1、更新至修复版本,具体版本如下:

7.4.17

7.13.7

7.14.3

7.15.2

7.16.4

7.17.4

7.18.1

2、如无法立即升级版本,可按照官方解决方案下载补丁包替换受影响的文件,参考链接:https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html。

3、创宇盾(https://c.yunaq.com/products/cyd/)用户无需升级,该漏洞默认可拦截。

时间线

2022年6月3日 04:00,Atlassian发布安全公告Confluence存在未授权远程代码执行漏洞(CVE-2022-21634);

2022年6月3日09:15,知道创宇404积极防御实验室应急分析漏洞,确认云防御产品创宇盾(https://c.yunaq.com/products/cyd/)默认可拦截该漏洞;

2022年6月3日 09:25,知道创宇NDR流量监测系统完成相关检测规则更新,支持该漏洞检测;

2022年6月3日 21:55,知道创宇云监测产品ScanV(https://www.scanv.com/)更新插件,支持该漏洞检测;

2022年6月4日 01:00,Atlassian更新安全公告发布安全版本及补丁信息。